Geschützte Netzwerkverbindungen sind wichtig, um die Sicherheit eines IoT-Ökosystems zu gewährleisten. In diesem Blogbeitrag erfahren Sie, warum sie allein aber nicht ausreichen, um vernetzte Produkte und Systeme vor Cyber-Angriffen zu schützen. Denn bereits bei Design und Entwicklung von IoT-Anwendungen muss auf umfassende Cyber Security geachtet werden.

Ob zur Optimierung interner Prozesse oder als Zusatznutzen für Kunden: Unternehmen versprechen sich viel von Anwendungen rund um das Internet of Things (IoT). Das betrifft insbesondere die herstellende Industrie, Smart Cities und Buildings, die Logistik und die Medizintechnik.

Das Wissen, dass bei vernetzten Systemen auf ausreichende Sicherheitsmechanismen geachtet werden muss, hat sich mittlerweile in allen Branchen durchgesetzt. Die entsprechenden Kompetenzen sind bereits bei vielen Unternehmen im Aufbau oder etabliert. So richten die Sicherheitsverantwortlichen in Unternehmen ihren Fokus auf die ungeschützten Komponenten des IoT-Ökosystems. Diese sind als mögliche Schwachstellen identifiziert, welche zum Einfallstor für Cyber-Angriffe auf die eigene IT-Infrastruktur werden können. Denn über weitere Schnittstellen und Geräte kann die gesamte Umgebung gefährdet werden.

So kann ein IoT-System beispielsweise die industrielle Produktion durch Verbreitung von Schadcode empfindlich stören. Im medizinischen Bereich können durch die fehlende Trennung von System- und Patientendaten Laborbefunde oder Medikationsdaten aus dem Labor an die Öffentlichkeit gelangen. Deshalb gilt vor allem in der IoT Security: Aller guten Dinge sind drei.

1. Konnektivität

Dieser klassische Bereich der IoT Security mit Fokus auf Netzwerke ist bereits gut etabliert und in vielen Unternehmen «top of mind».

2. Produkt

Oftmals fehlt das Bewusstsein und das Cyber Security-Know-how, dass auch das Produktdesign von IoT-Lösungen sicherheitsrelevant ist.

3. Integration

Hinsichtlich Sicherheitsmassnahmen über Schnittstellen hinweg und in der Betrachtung der Systemsicherheit in den Produktions- und Laborsystemen ist in der Produktentwicklung noch nicht ausreichend Fachwissen vorhanden.

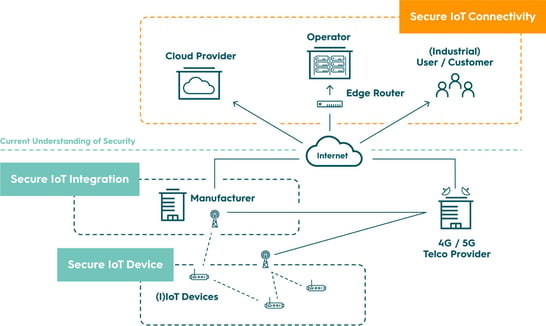

Beratungsunternehmen und Cyber Security-Anbieter konzentrieren sich oftmals ausschliesslich auf sichere Netzwerkverbindungen – auf die Absicherung ab Edge-Router hin zum Betreiber, zum Cloud-Anbieter oder zum Anwender. Denn in diesem Bereich besteht aus der klassischen IT-Sicherheit bereits viel Vorwissen.

1. Sichere IoT-Konnektivität

1. Sichere IoT-Konnektivität

Das zu berücksichtigen ist zwar grundsätzlich richtig und auch notwendig, macht aber nur einen Teil der nötigen Massnahmen aus. Um das gesamte IoT-Ökosystem umfassend zu schützen, braucht es mehr. Denn eine fehlende Sicherheitssicht auf die IoT-Peripherie bringt (Cyber-)Risiken mit sich, die negative Auswirkungen auf das gesamte IoT-Ökosystem haben können. Betroffen sind in der Folge sowohl Kunden und Betreiber als auch Hersteller:

Kunde fehlerhafter oder eingeschränkter Produktionsprozess

Betreiber fehlende Nachvollziehbarkeit und somit keine Interventionsmöglichkeit

Hersteller nicht vorhandene Anpassungsfähigkeit

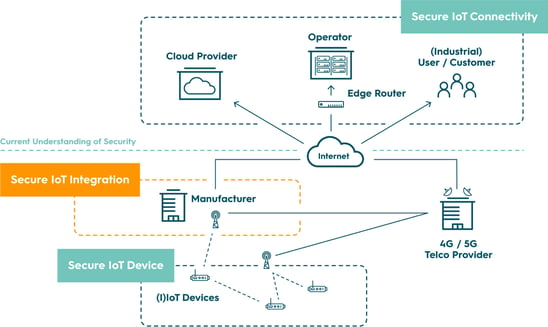

Handlungsbedarf besteht daher schon in der Produktentwicklung. Eine umfassende Sicherheitsbetrachtung muss das IoT-Produkt zwingend miteinbeziehen. Sicheres Hardware- und Softwaredesign mit Validierungen und Plausibilitätsprüfungen sind Pflicht. Das heisst, bei der Produktentwicklung gilt es konsequent auf Datentrennung, Nachvollziehbarkeit, sichere Schnittstellen, Monitoring und Updatefähigkeit zu achten – mit dem «Security by Design»-Ansatz. Denn Produkte nachträglich mit diesen Sicherheitsaspekten auszurüsten, ist aufwändig und kostenintensiv. Zudem resultiert ein Nachrüsten auch nicht in der gleich hohen Security-Qualität wie ein Design, das die Sicherheit von Anfang an berücksichtigt.

2. Sicheres IoT-Produkt

Hersteller von IoT-Geräten müssen updatefähige Produkte entwickeln, welche sich den sich verändernden Cyber-Risiken und Technologieentwicklungen anpassen können. Das bedeutet, sie sollen sich primär einfach integrieren lassen und sekundär optimal sicher integriert bleiben können. Das minimiert die Betriebskosten für die Betreiber. Updates sollen einfach und ohne Rezertifizierung durchgeführt werden können – auch das muss im Produktdesign bereits angelegt sein.

Denn vernetzte Produkte und Systeme werden während ihres gesamten Lebenszyklus und ihrer Integration in die Unternehmensnetzwerke mit verschiedenen Herausforderungen konfrontiert. Sie müssen deshalb:

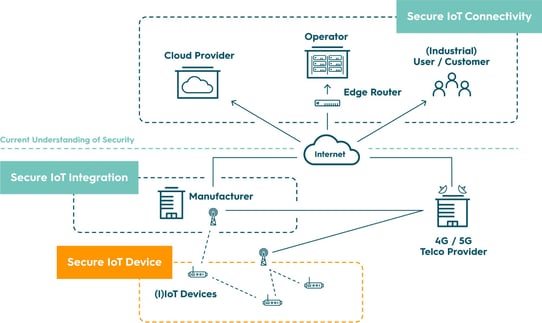

3. Sichere IoT-Integration

Nur wenn alle drei Sicherheitsaspekte Konnektivität, Produkt und Integration aufeinander abgestimmt sind, kann eine optimale Cyber Security für die am IoT-Ökosystem beteiligten Parteien erreicht werden. Diese spezifischen Fachkompetenzen zu den drei IoT Security-Aspekten, die sich über den gesamten Lebenszyklus eines Produkts erstrecken, differenzieren sich klar von den Cyber Security-Fachkompetenzen für IT-Infrastrukturen, die sich in den letzten Jahren in den Unternehmen etabliert haben.

Kommt hinzu: Mit «Security by Design» verschaffen sich Hersteller einen entscheidenden Wettbewerbsvorteil. Allerdings kann dieser Ansatz die Entwicklungsdauer neuer Produkte verlängern. Um wertvolle «Time to Market» zu gewinnen, lohnt es sich, einen kompetenten Partner für eine ganzheitliche IoT Security beizuziehen. Die CyOne Security bietet dazu projektspezifische Sicherheitsdienstleistungen über den gesamten Produktlebenszyklus. So können Sie sich auf Ihr Kerngeschäft konzentrieren: innovative Produkte zu entwickeln.

Wie die CyOne Security Sie mit projektspezifischen Sicherheitsdienstleistungen über den gesamten Produktlebenszyklus unterstützen kann, erfahren Sie im Expertengespräch. Zögern Sie nicht und machen Sie heute den ersten Schritt!