«Social Engineering» oder, wie der passende deutsche Begriff lautet, «Soziale Manipulation» zielt darauf ab, durch zwischenmenschliche Beeinflussung von Zielpersonen – auch im Behördenumfeld – bestimmte Verhaltensweisen hervorzurufen. Diese sozialen Manipulationen nutzen Angreifer geschickt aus, um ihre Cyber-Attacken erfolgreich durchzuführen. Diese Entwicklung führt zu vielen neuen Bedrohungsformen für Behörden und fordert wirksame Gegenmassnahmen. Mehr dazu erfahren Sie in diesem Blog Update.

Die zunehmende virtuelle Vernetzung unserer Gesellschaft – insbesondere durch den Einsatz von Sozialen Medien – hat einen fruchtbaren Nährboden für neue Social-Engineering-Quellen und -Methoden gelegt. Unternehmen wie auch Behörden müssen sich dagegen wappnen und Massnahmen ergreifen, denn die Gefahren sind gross und die Entwicklung von Social Engineering nimmt rasant ihren Lauf.

Social Engineering ist eines der ältesten Gewerbe der Welt. Schon bei den Griechen hat Sinon, ein Gefährte des Odysseus, die Trojaner davon überzeugt, dass das Holzpferd ein Opfer für die Götter sei und es eine gute Idee sei, dieses in die Stadt zu ziehen. So haben über all die Jahrhunderte hinweg Hochstapler der verschiedensten Art andere Leute manipuliert, um ihre unterschiedlichen Ziele zu erreichen.

Die Social-Engineering-Tätigkeit ist dabei dauernd verfeinert, erweitert und adaptiert worden. So haben beispielsweise Kevin Mitnick, aber auch andere das Social Engineering erfolgreich mit technischen Hilfsmitteln kombiniert und den neuen zusehends computerisierten Prozessen angepasst. Sie konnten auf diese Weise im neuen Computerzeitalter Social Engineering gewinnbringend einsetzen und damit z. B. die Quellcodes vom neusten Mobilgerät der damaligen Zeit stehlen. Das heute unter dem Namen «Conventional Social Engineering» (cSE) bekannte Vorgehen war geboren.

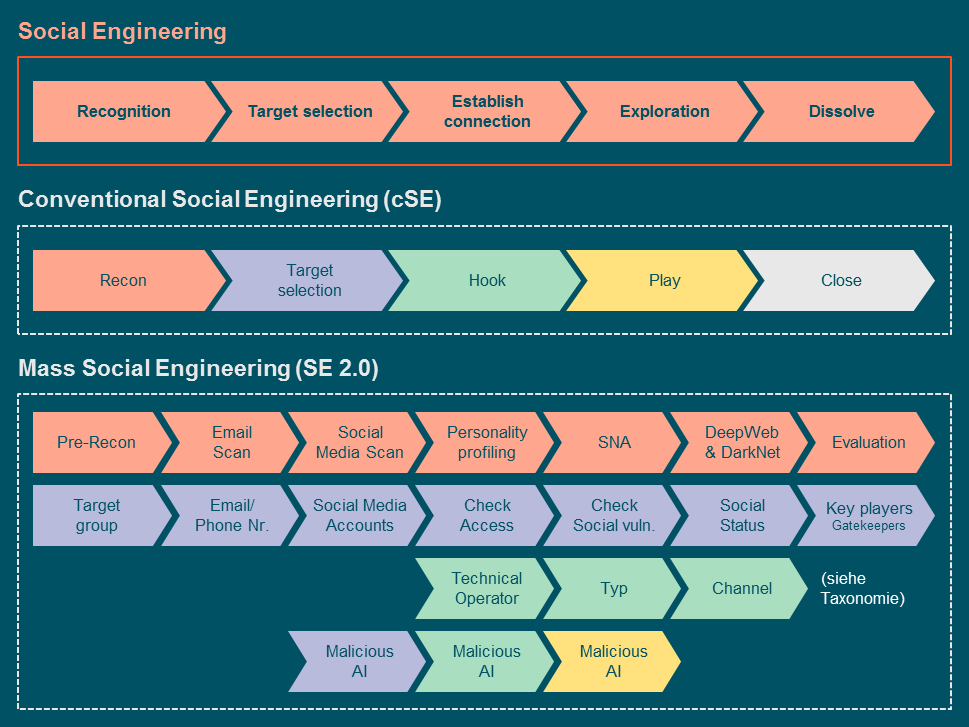

Auch das «cSE» ist seit der Zeit von Kevin Mitnick weiterentwickelt worden und umfasst heute Begriffe wie «Human based SE», «Computer based SE» und «Reverse SE» und steht vor einem nächsten Evolutionssprung, dem «SE 2.0» oder dem «Mass Social Engineering». Diesen Evolutionsschritt verdanken wir dem allgegenwärtigen Trend der heutigen Gesellschaft, soziale Informationen über private, meist ausländische Anbieter teilen zu müssen. Dies führt zu grossen Mengen von verfügbaren personenbezogenen Daten im Netz – ein «Fressen» für Social Engineering. Die nachfolgende Abbildung zeigt einen Überblick über die beiden Ausprägungen von Social Engineering auf.

Wichtig für Sie zu wissen ist, dass unter dem Begriff Social Engineering in beiden sich ergänzenden Ausprägungen unzählige verschiedene technische und nicht technische Methoden einzeln oder in Kombination zum Einsatz kommen können. Damit sollen weiterhin Cyber-Angriffsmethoden entlang der «Cyber Kill Chain» erfolgreich und zielgerichtet ermöglicht werden. Social Engineering ist in diesem Sinne also ein «Enabler».

Diese Daten sind im Netz verfügbar und können Social Engineers wertvolle Inhaltsdaten und eine Unmenge kleiner Randdatenfragmente liefern. Oft argumentieren die Betroffenen damit, dass die preisgegebenen Daten unkritisch bzw. zu unbedeutend sind. Zudem sehen sie die so produzierten Metadaten-Fragmente als wertlose unstrukturierte Datenmengen an – ohne jeglichen Nutzen.

Diese Ansicht stimmt jedoch nur bedingt, denn diese Daten-Puzzleteile sind sehr einfach durch Maschinen les- und bearbeitbar. Damit können diese Unmengen scheinbar zusammenhangloser Daten unter dem Begriff «Big-Data-Analyse» sehr effizient durch Rechenmaschinen zu einem sehr individuellen und aussagekräftigen Gesamtbild einer Person, einer Organisationseinheit oder einer Unternehmung zusammengefügt werden. Dies gilt sowohl für Privatpersonen und Unternehmen aus der Industrie als auch für Personen und Organisationseinheiten von Behörden.

Während früher die klassischen Social Engineers meistens aus dem technischen Umfeld stammten, bestehen heutige erfolgreiche Teams infolge der massenhaft verfügbaren Datenfragmente aus Vertretern vieler unterschiedlicher Berufsbilder, welche eng miteinander zusammenarbeiten. So kann ein heutiges Social-Engineering-Team beispielsweise auch eine Fachperson mit abgeschlossenem Psychologie-Studium und / oder Marketingexperten umfassen, die eng mit Datenanalysten und Machine-Learning-Experten zusammenarbeiten. Durch diese Team-Diversität und den Einsatz computergestützter Verfahren werden die bisherigen traditionellen Ansätze verbessert, vervollständigt, automatisiert und dadurch enorm erweitert.

In vielen Unternehmen, aber auch behördlichen Organisationen existieren bereits etablierte Sicherheitsprozesse, die Mitarbeitenden helfen sollen, sich gegen Cyber-Angriffe (inkl. Social-Engineering-Ansätze) zu schützen. Unsere Erfahrung zeigt, dass diese Vorgaben aber häufig von IT-Sicherheitsabteilungen aus der technischen Perspektive heraus entwickelt werden und lassen die Möglichkeit der kontinuierlichen Verbesserung des Menschen ausser Acht.

Zudem sind diese Security-Direktiven oft für die Mitarbeitenden unverständlich oder umständlich in der Anwendung, sodass Letztere die vorgegebenen Prozesse am Ende nicht einhalten, sprich: nicht leben. Es gilt also, diese Abläufe genau zu prüfen und sie im Dialog mit den Anwendern auf die Praktikabilität, aber auch auf die Effektivität hin zu optimieren. Unserer Erfahrung nach sind Sicherheitsprogramme schneller erfolgreich, wenn kommunikationsstarke Mitarbeitende mit nicht technischen Hintergründen Teile dieses neu zu etablierenden Sicherheitsprozesses sind. Hier eignen sich beispielsweise Kollegen aus den Marketing- oder Kommunikationsabteilungen oder aber ein externer Dienstleister besser.

Es ist zudem empfehlenswert, die Organisation von aussen einem «Social Engineering Scan» zu unterziehen. Einerseits kann so initial festgestellt werden, welchen «Footprint» die Organisation aktuell aufweist und in welchem Bereich angesetzt werden muss. Andererseits kann mit einem solchen Aussen-Scan zudem beurteilt werden, ob die etablierten Massnahmen auch greifen.

Erfahren Sie mehr über modernes Social Engineering, dem Zusammenspiel von Conventional Social Engineering und Mass Social Engineering, aber auch die Gegenmassnahmen, indem Sie das kostenlose Whitepaper «Social Engineering – die wirksamen Gegenmassnahmen» herunterladen.