Noch hat die Cyber Security des Bundes Verbesserungspotenzial. Das neue Informationssicherheitsgesetz soll einen wichtigen Beitrag dazu leisten. Zentral ist dabei die konsequente Trennung von persönlichen, geschäftlichen und politikrelevanten Daten auf den Endgeräten der Bundesbehörden. Welchen Mehrwert zur Umsetzung des Informationssicherheitsgesetzes das CyOne Workplace System leisten kann, erfahren Sie in diesem Blogpost.

Die Rechtsgrundlage für die IT-Sicherheit des Bundes ist aktuell noch ein Flickenteppich. Das birgt hohe Risiken: Cyber-Angriffe auf die Bundesverwaltung und deren Mitarbeitenden sind heute an der Tagesordnung. Das neue Informationssicherheitsgesetz soll die Lücken schliessen: es sieht einen einheitlichen minimalen Rahmen für alle Bundesbehörden vor und basiert auf international anerkannten Standards. Nicht zuletzt aufgrund der rasenden technologischen Entwicklungen legt es keine detaillierten Massnahmen fest, sondern schafft einen gemeinsamen Rahmen, welcher durch die Behörden möglichst einheitlich konkretisiert werden soll. Derzeit befindet sich der Gesetzesentwurf im Differenzverfahren zwischen National- und Ständerat.

Kommt das Gesetz zustande, gelten für Bundesbehörden bald neue formell-gesetzliche Rahmenbedingungen für den risikogerechten Schutz ihrer IT-Infrastrukturen und Daten. Die Klassifizierung von Informationen in Bezug auf Vertraulichkeit, Integrität und Verfügbarkeit sowie die Sicherheit beim Einsatz von Informatikmitteln sind elementare Bausteine des Gesetzes.

Genau der Aspekt der einheitlichen Klassifizierung ist ein erster wichtiger Schritt in Richtung der Erhöhung der Informationssicherheit. Ihm sollte gemäss unserer Erfahrung ein einheitliches departementsübergreifendes Verständnis in der korrekten Handhabung von verschieden klassifizierten Informationen folgen. Beide Aspekte können auch zu einer harmonisierten technischen Umsetzung führen; zusammen mit der Standardisierung reduziert dies die technischen Schnittstellen – ein im Zeitalter der Digitalisierung nicht zu vernachlässigender Faktor. Zum anderen werden so Insellösungen verhindert und schliesslich auch Realisierungskosten reduziert.

Doch wie können die unterschiedlichen Anforderungen im Umgang mit den verschiedenen Klassifizierungen von Informationen technisch umgesetzt werden?

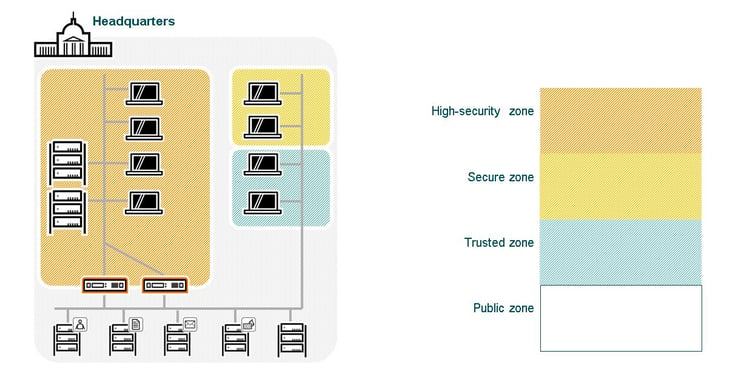

Die umfassende Klassifizierung – zum Beispiel in die Kategorien «öffentlich», «intern», «vertraulich» und «geheim» – kennzeichnet die vorhandenen Daten mit einem Schutzbedarf und definiert auch deren Handhabung. Durch die Schaffung von entsprechenden Zonen, abgestimmt auf die Klassifizierungskategorien, kann eine sinnvolle Trennung erreicht werden. Diese Zonen müssen aber nicht nur in den entsprechenden Rechenzentren etabliert werden, sondern müssen konsequent auch auf den Endgeräten vorhanden sein.

Erfolgsfaktor: Unterschiedlich klassifizierte Daten werden auf den Endgeräten strikt voneinander getrennt.

Eine bewährte Methode für eine konsequente Zonentrennung ist die Virtualisierung. Dabei definiert eine Software auf einem Computer «virtuelle Maschinen», die wie vollwertige Computer agieren, sich aber die Hardware teilen. Auf diese Weise lassen sich unabhängige Arbeitsumgebungen komplett getrennt voneinander auf nur einem Gerät betreiben.

Für eine bessere IT-Sicherheit braucht es also eine sichere Zonentrennung auf den bundeseigenen Endgeräten, aber auch umfassende Zonenkonzepte und die Implementierung von Sicherheitsdomänen in den verschiedenen Rechenzentren. Ein konsequenter «Security in Depth»-Ansatz auf der Basis des neuen Informationssicherheitsgesetzes geht aber noch weiter: Er verlangt eine klare Regelung der Zugriffsrechte auf die verschiedenen Zonen. Im Rahmen des Daten-Taggings werden Verwaltungsgruppen für verschiedene Sicherheitsdomänen (beispielweise für Datenvertraulichkeitsstufen) definiert, Überwachungsprotokolle des Datenzugriffs erstellt und eine identitätsbasierte Zugriffskontrolle durchgeführt. Der Zugang zu Daten und Apps darf erst nach erfolgreicher Authentifizierung via PKI-Kartenleser, mTAN, SMS oder QR-TAN erfolgen.

Volle «Security in Depth» bietet das CyOne Workplace System: Das 9400 Officebook verbindet sich automatisch über eine verschlüsselte Kommunikationsverbindung mit der IT-Infrastruktur und ermöglicht den Behördenmitarbeitenden den sicheren Online-Zugriff auf die zentrale Infrastruktur und weitere Applikationen. Dabei verfügt es über zwei vollständig voneinander isolierte PC-Betriebsumgebungen. Damit kann der User mit demselben Notebook sowohl öffentliche als auch vertrauliche Informationen bearbeiten, ohne die IT-Infrastruktur und damit die sensiblen Behördendaten zu gefährden.

Der Wechsel von der einen zur anderen PC-Arbeitsumgebung erfolgt über einen einfachen Mausklick. Die Sicherheit schmälert den Komfort also nicht: Die Benutzer können bequem und sicher in ihrer gewohnten Arbeitsumgebung auf verschieden klassifizierte Daten zugreifen, und zwar jederzeit und von überall her – ganz im Sinne von Smart Work. Nach diesem zeitgemässen Arbeitskonzept ermöglichen neue Technologien flexibleres und unabhängigeres Arbeiten.

Möchten Sie mehr über die Virtualisierungstechnologie erfahren?

Bildquelle: Keystone-sda